/ ¿Qué es la seguridad en la nube?

¿Qué es la seguridad en la nube?

La seguridad en la nube es un conjunto de políticas, procedimientos, herramientas y tecnologías de seguridad diseñadas para proteger a los usuarios, los datos confidenciales, las aplicaciones y la infraestructura en entornos de computación en la nube. Las soluciones de seguridad en la nube más completas abarcan cargas de trabajo, usuarios y recursos SaaS para protegerlos de infracciones de datos, malware y otras amenazas para la seguridad.

¿Por qué es importante la seguridad en la nube?

A medida que el personal, los datos y las aplicaciones en la nube se han vuelto más distribuidos, los modelos de redes heredados (construidos en torno a trabajadores y recursos locales) los han hecho más lentos y menos seguros. Para compensar las pérdidas en seguridad, productividad y satisfacción del usuario, las organizaciones deben reconsiderar cómo protegen sus entornos.

Hoy en día, en una economía compleja impulsada por la innovación (y ensombrecida por el creciente negocio del delito cibernético), las organizaciones necesitan la flexibilidad y escalabilidad de los servicios en la nube, que sólo pueden protegerse de manera efectiva mediante soluciones de seguridad en la nube que surjan para satisfacer las necesidades únicas de la nube.

¿Cómo funciona la seguridad en la nube?

Un entorno de nube es tan seguro como su punto más débil, por lo que una seguridad en la nube eficaz significa que múltiples tecnologías trabajen juntas para proteger los datos y las aplicaciones desde todos los ángulos. Esto suele incluir cortafuegos, gestión de identidades y accesos (IAM), segmentación y cifrado.

En lugar de proteger un perímetro, la seguridad en la nube protege los recursos y los datos de forma individual. Esto significa implementar medidas de seguridad más granulares, como gestión de la postura de seguridad en la nube (CSPM), protección de datos, seguridad de datos, recuperación ante desastres y herramientas de cumplimiento.

Los entornos de nube, especialmente las nubes híbridas que combinan nubes públicas con centros de datos privados, pueden tener muchas vulnerabilidades internas y externas. Por ello es fundamental aprovechar los controles de acceso, la autenticación multifactor, la protección de datos, el cifrado, la gestión de la configuración, etc., para mantenerlos accesibles y seguros.

El 98,6 % de las organizaciones tienen mal configurados sus entornos en la nube, lo que lleva a riesgos importantes para los datos y la infraestructura.

¿Qué es la informática en la nube?

La informática en la nube (la nube) ahora domina en todo el mundo como medio para acceder a recursos a través de Internet. Permite a las organizaciones confiar algunos de sus datos, aplicaciones e infraestructura a proveedores de nube externos que pueden almacenar, administrar o proteger dichos recursos.

Tipos de servicios en la nube

Las ofertas de SaaS, el almacenamiento y diversos servicios de plataforma e infraestructura están disponibles a través de proveedores de servicios de nube pública como Amazon Web Services (AWS), Microsoft Azure y Google Cloud.

Hay cuatro subtipos de implementación de infraestructura en la nube:

- Nube privada: infraestructura dedicada utilizada por una organización y propiedad de un tercero o de la propia organización, que es responsable de su gestión de seguridad. Los usuarios más habituales incluyen gobiernos, empresas financieras y otras entidades que deben proteger datos especialmente confidenciales.

- Nube pública: infraestructura propiedad de un tercero y compartida entre varias organizaciones, que también comparten responsabilidades de seguridad con el proveedor según un modelo de responsabilidad compartida. Los servicios de nube pública como Google Workspace y Microsoft 365 se utilizan ampliamente a nivel mundial.

- Nube híbrida: una combinación de implementación pública y privada en la que una organización utiliza cada uno de ellos por sus puntos fuertes, como la escalabilidad (nube pública) o controles más estrictos (nube privada). Los usuarios comunes incluyen equipos de DevOps u otra entidades que necesitan sistemas flexibles y configurables.

- Multinube: infraestructura compartida, generalmente utilizada por organizaciones que necesitan acceso a las mismas aplicaciones y/o tienen los mismos requisitos de segmentación y privacidad (por ejemplo, PCI DSS). Empresas de todo el mundo utilizan entornos multinube para acceder a los servicios de varios proveedores.

Además de cuatro modelos principales de servicios en la nube:

- Software como servicio (SaaS):soluciones de software completas entregadas desde la nube, que pueden ser gratuitas o de pago (por ejemplo, Google Docs)

- Plataforma como servicio (PaaS):desarrolladores de herramientas entregadas en la nube puede utilizar para crear, probar e implementar aplicaciones en un entorno escalable

- Infraestructura como servicio (IaaS):infraestructura virtualizada, administrada por un tercero, en la que una organización puede instalar software

- Funciones como servicio (FaaS):similar a PaaS, pero adecuado para funciones individuales de las aplicaciones, que pueden activarse o desactivarse muy rápidamente

Seguridad en la nube: el modelo de responsabilidad compartida

Un modelo de responsabilidad compartida es un marco de riesgo y seguridad en la nube que delinea qué procesos y responsabilidades de ciberseguridad recaen en un proveedor de servicios en la nube (CSP) y que corresponden al cliente. Con más arquitecturas de TI migrando a la nube, un modelo de responsabilidad compartida promueve una seguridad más estricta y establece responsabilidad en lo que se refiere a la seguridad de la nube.

Obtenga más información en nuestro artículo específico: ¿Qué es un modelo de responsabilidad compartida?

El 55,1 % de las organizaciones usa más de un proveedor de nube y el 66,7 % tiene depósitos de almacenamiento en la nube pública.

Ventajas e inconvenientes de la seguridad en la nube

Cuando saca sus recursos de su red, las defensas de estilo perimetral ya no funcionan, lo que lo obliga a reevaluar cómo respaldar de manera más efectiva la productividad del usuario, identificar problemas de seguridad, mitigar vulnerabilidades, bloquear malware y prevenir la pérdida de datos.

Aquí es donde entra en juego la seguridad en la nube, que aporta una gran cantidad de ventajas, pero asimismo trae consigo algunos riesgos potenciales. Veamos brevemente algunos de los puntos más destacables.

Ventajas

- Escalabilidad para satisfacer las necesidades de seguridad a medida que una organización crece y evoluciona

- Incrementa la visibilidad y la seguridad de los recursos de la nube y los dispositivos terminales únicos

- Ahorro de costes a través de la reducción de la infraestructura local y los costes de mantenimiento asociados

- Gestión centralizada para simplificar la supervisión, el control y la aplicación de las políticas de seguridad

- Redundancia a través de múltiples puntos de presencia para respaldar los esfuerzos de recuperación ante desastres

- Actualizaciones automáticas para garantizar una protección rápida contra las últimas vulnerabilidades

Desventajas

- Riesgo de configuraciones erróneas que dejan los datos vulnerables a accesos no autorizados y piratas informáticos

- Preocupaciones de cumplimiento con respecto a las regulaciones de manejo de datos gubernamentales o industriales

- Latencia y problemas de privacidad/soberanía de datos si el proveedor carece de puntos de presencia globales

A primera vista, estas desventajas pueden parecer alarmantes, pero con la debida diligencia y el socio adecuado, puede eliminarlas.

Seguridad en la nube frente a la seguridad de red tradicional

Las pilas de seguridad de red se diseñaron para proteger las redes empresariales, no la nube. No pueden proporcionar la ciberseguridad integral que necesitan las aplicaciones SaaS, los servicios de gran ancho de banda y los usuarios móviles de hoy en día. Para hacerlo sin costes ni complejidad adicionales, necesita una plataforma de seguridad multiinquilino que se ajuste de manera elástica. Nunca conseguirá eso con una arquitectura de seguridad de red tradicional.

La mejor manera de proteger las aplicaciones, las cargas de trabajo, los datos de la nube y los usuarios (sin importar dónde se encuentren) es trasladar los controles de seguridad y acceso a la nube.

Ventajas de la seguridad en la nube

Una plataforma integral de seguridad en la nube proporciona:

- Servicios de seguridad integrados y controles de acceso a la nube que le brindan visibilidad de todo el tráfico que atraviesa su nube distribuida y su infraestructura local.

- Información sobre cada solicitud, por usuario, ubicación, servidor y dispositivo terminal en todo el mundo, en cuestión de segundos a través de una interfaz,

- Integraciones API con SD-WAN, agente de seguridad de acceso a la nube (CASB), IAM y servicios de protección de terminales para fortalecer aún más su postura de seguridad

Desafíos comunes de la seguridad en la nube

Aunque puede facilitar enormemente la gestión de la seguridad y aumentar la visibilidad, la seguridad en la nube conlleva una serie de desafíos, lo que subraya lo importante que es encontrar el socio adecuado.

1.

Los proveedores de la nube de control de acceso e identidad continúan agregando más servicios y el número promedio de derechos para estos servicios ahora supera los 5000. Este volumen de derechos puede resultar complicado de gestionar utilizando enfoques tradicionales de gestión de identidades y accesos (IAM).

2. Registro, supervisión y respuesta a incidentes

Los registros completos y precisos son la piedra angular de una respuesta eficaz a incidentes. Las soluciones existentes de muchas organizaciones no están equipadas para el volumen de datos que la informática en la nube tiende a producir y no pueden recopilar registros completos de manera confiable.

3. Almacenamiento y cifrado

Los servicios de colas y notificaciones a menudo contienen información confidencial antes de procesarla y aplicar las medidas de seguridad adecuadas. Con frecuencia se pasa por alto esta confidencialidad: muchos servicios carecen de cifrado del lado del servidor.

4. Ransomware en la nube

Los entornos de nube siguen siendo vulnerables a los ciberataques. Los atacantes suelen infiltrarse en los entornos aprovechando configuraciones erróneas o prácticas de seguridad deficientes, como acceso con permisos excesivos, controles de políticas insuficientes o contraseñas débiles.

5. Ataques a la cadena de suministro en la nube

Compartir datos y acceso con terceros, como proveedores y contratistas, abre los entornos de nube a un mayor riesgo de ataques a la cadena de suministro, lo que hace que la supervisión y la gestión del acceso de terceros sean una prioridad clave para los equipos de seguridad.

El 68 % de las organizaciones tiene usuarios externos (de fuera de la organización, por delegación de funciones o usuarios invitados) con permisos de administrador en el entorno de nube.

Por qué la nube ofrece mejor protección que los dispositivos

Proteger a los usuarios con políticas uniformes y ejecutables requiere más que URL o filtrado web. Es por ello que miles de organizaciones ya han trasladado su seguridad de TI de los dispositivos a servicios seguros en la nube. Echemos un vistazo a algunas de las diferencias clave.

Protección para toda la empresa

La seguridad basada en dispositivos requiere pilas de seguridad en todos los puntos de salida o transporte de tráfico a través de costosos enlaces MPLS desde sucursales y sitios remotos. Los usuarios de dispositivos móviles quedan desprotegidos.

La seguridad basada en la nube ofrece a los usuarios la misma protección tanto si se encuentran en la sede central, en las sucursales, de viaje o en casa.

Seguridad integrada

Con la seguridad basada en dispositivos, los dispositivos de diferentes proveedores a menudo funcionan de forma aislada, sin una forma sencilla de agregar sus datos para comprender los problemas de seguridad.

Con la seguridad basada en la nube, los controles de seguridad integrados y los servicios en la nube correlacionan la información para brindarle una imagen completa de toda su red.

Experiencia del usuario

Con la seguridad basada en dispositivos, cada dispositivo entre sus usuarios e Internet genera latencia. Si los usuarios tienen que utilizar una VPN para acceder al centro de datos, su experiencia es aún peor.

La seguridad basada en la nube con Zscaler proporciona accesos locales rápidos, y nuestra tecnología Single-Scan Multi-Action permite que nuestros servicios de seguridad analicen simultáneamente para garantizar un rendimiento más rápido.

Complejidad de TI

Con la seguridad basada en dispositivos, mantener dispositivos de múltiples proveedores es caro y difícil, y requiere actualizaciones y parches continuos.

La seguridad basada en la nube consolida productos puntuales en una plataforma integrada; no hay hardware ni software que comprar o administrar.

Inteligencia

Con la seguridad basada en dispositivos, los productos puntuales generalmente aplican una única técnica para identificar amenazas y pasar los datos al siguiente dispositivo, aplicando revisiones cuando estén disponibles.

La seguridad basada en la nube de Zscaler integra inteligencia de innumerables fuentes, de modo que cuando se detecta una amenaza en cualquier lugar de la nube, la protección se implementa en todas partes.

Valor

La seguridad basada en dispositivos es cara y, a medida que aumentan las amenazas, se ve obligado a comprar más dispositivos y a reemplazar los antiguos.

La seguridad basada en la nube de Zscaler lleva la seguridad del gasto de capital al gasto operativo por aproximadamente el precio de una taza de café por usuario al mes.

Los 4 pilares de la seguridad en la nube

La seguridad en la nube tiene como objetivo proteger algo más que el perímetro, llevando la seguridad hasta los datos. Algunas de las medidas más comunes incluyen:

- Gestión de identidad y acceso (IAM) para ayudar a proporcionar acceso a recursos en entornos de nube. IAM también le ayuda a evitar el acceso no autorizado a datos, aplicaciones e infraestructura compartida entre nubes.

- Prevención de pérdida de datos (DLP) para supervisar e inspeccionar datos a fin de evitar la filtración. DLP es un elemento esencial de la seguridad de la informática en la nube que un modelo de seguridad tradicional no puede implementar de manera efectiva.

- Cifrado de datos para codificar datos de modo que los atacantes no puedan interpretarlos sin descifrarlos. El cifrado también ayuda a establecer confianza y preservar el anonimato, y es un requisito de varias normas de privacidad en todo el mundo.

- Gestión de eventos e información de seguridad (SIEM) para analizar registros de seguridad en tiempo real, brindando a su equipo de seguridad una mayor visibilidad sobre su ecosistema de nube.

Estas son tecnologías de seguridad fundamentales, pero con los expertos autores de amenazas de hoy en día y los crecientes requisitos de cumplimiento, la seguridad en la nube ha tenido que evolucionar para mantenerse al día.

¿Cómo está evolucionando la seguridad en la nube?

El panorama tecnológico global está evolucionando, al igual que la seguridad en la nube. Más recientemente, dos de los conceptos más importantes son el perímetro del servicio de seguridad (SSE) y la confianza cero.

SSE resuelve desafíos fundamentales relacionados con el trabajo remoto, la nube, la informática perimetral segura y la transformación digital, brindando acceso seguro a Internet, SaaS y aplicaciones en la nube, y las aplicaciones privadas de su organización.

Obtenga más información sobre SSE.

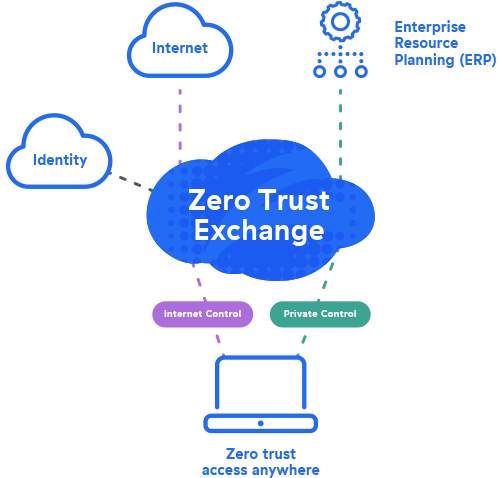

La confianza cero, un componente clave de SSE, también está experimentando una rápida adopción. Basado en la idea de que no se debe confiar inherentemente en ningún usuario o entidad, un enfoque de confianza cero otorga acceso a datos y aplicaciones en función de un contexto específico (identidad, contenido, ubicación, dispositivo y más) al tiempo que ofrece mejores experiencias de usuario.

Obtenga más información sobre la confianza cero.

¿Por qué debería adoptar la confianza cero?

Los beneficios de la nube superan cada vez más a la tecnología local. Proteger los entornos de nube significa invertir en tecnologías que prevengan filtraciones de datos y al mismo tiempo ayuden a los usuarios a mantenerse satisfechos y productivos, y hoy en día, la confianza cero es el único paradigma de seguridad que puede garantizar estas prestaciones.

Según Cybersecurity Insiders, el 72 % de las organizaciones están dando prioridad a la adopción de confianza cero. Entienden que las herramientas de seguridad arcaicas y aisladas simplemente no tienen la capacidad o la escalabilidad para proteger todos los recursos de la nube, sin importar desde donde se acceda a ellos.

Al evaluar las ofertas de confianza cero, recuerde que cualquier proveedor puede decir que ofrece confianza cero. Muchos proveedores incorporan una plataforma en la nube a un dispositivo de red heredado y lo llaman "listo para la nube". Necesita un socio con una solución de confianza cero que sea nativa de la nube: construida en la nube, para la nube.

Cómo puede ayudar Zscaler

Zscaler protege su entorno de nube con una arquitectura de confianza cero nativa en la nube a través de Zscaler Private Access™ (ZPA™), parte de la plataforma Zscaler Zero Trust Exchange™. Como la plataforma ZTNA más implementada del mundo, ZPA aplica el principio de privilegios mínimos para brindar a los usuarios conectividad directa y segura a aplicaciones privadas, al tiempo que elimina el acceso no autorizado y el movimiento lateral.

ZPA le ofrece:

- Seguridad incomparable, más allá de las VPN y cortafuegos heredados: los usuarios se conectan directamente a las aplicaciones, no a la red, minimizando la superficie de ataque y eliminando el movimiento lateral.

- El fin del compromiso de las aplicaciones privadas: la protección de aplicaciones con prevención en línea, engaño y aislamiento de amenazas minimiza el riesgo de que los usuarios se vean comprometidos.

- Productividad superior para el personal híbrido actual: el acceso ultrarrápido a aplicaciones privadas se extiende sin problemas entre usuarios remotos, oficinas centrales, sucursales y terceros.

- Plataforma ZTNA unificada para usuarios, cargas de trabajo y OT/IoT: conéctese de forma segura a aplicaciones, servicios y dispositivos OT/IoT.

Zscaler for Workloads proporciona protección integral para cargas de trabajo en entornos multinube, incluidos los centros de datos locales. Zscaler Posture Control protege sus aplicaciones nativas de la nube durante la creación, implementación y ejecución con:

- Gestión de la postura de seguridad en la nube (CSPM): identifique y solucione errores de configuración y vulnerabilidades en todos los principales proveedores de nube pública.

- Gestión de derechos de infraestructura en la nube (CIEM): administre el riesgo de la nube identificando y minimizando privilegios excesivos en los servicios de nube pública.

- Prevención de pérdida de datos en la nube (DLP) : proteja los datos confidenciales y mejore la clasificación de riesgos con una mayor comprensión del impacto de los riesgos de la nube pública.

Además, Zscaler Workload Communications (ZWC) protege todo el tráfico de su carga de trabajo en la nube (de norte a sur y de este a oeste) para evitar la propagación de malware en su infraestructura de nube. Una solución unificada que proporciona orquestación en todos los principales proveedores de nube, ofrece seguridad consistente y operaciones más simples.

Descubra riesgos críticos en todo su entorno de nube pública con una evaluación de riesgos de seguridad en la nube gratuita.

Obtenga una imagen completa de los riesgos de la nube pública, la postura de cumplimiento y el inventario de activos de la nube, con orientación práctica sobre las correcciones.